Как защитить личные данные, используя устройства под управлением Linux? Несколько простых советов от команды конфиденциального поисковика DuckDuckGo. Перевод заметки из официального блога компании.

Как защитить конфиденциальные данные на устройстве под управлением Linux?

Несколько простых советов, которые помогут вам защитить конфиденциальные данные на устройствах под управлением Linux. Перевод некоторых терминов тоже может отличаться, но догадаться будет несложно.

Важно: не стоит бездумно следовать каждому пункту этого руководства! Если слабо представляете последствия или вообще не понимаете, о чём идёт речь, просто игнорируйте сложный для вас шаг. Ломать — не строить! Так что лучше лишний раз не рисковать…

1. Не расслабляйтесь лишь потому, что используете Linux!

Переход на Linux может создать ложное ощущение безопасности, ведь другие операционные системы собирают гораздо больше данных. Но и у Linux есть свои уязвимости, причём подвержены им все типы устройств. Не забывайте об осторожности вне зависимости от того, какую операционную систему и какое устройство вы используете!

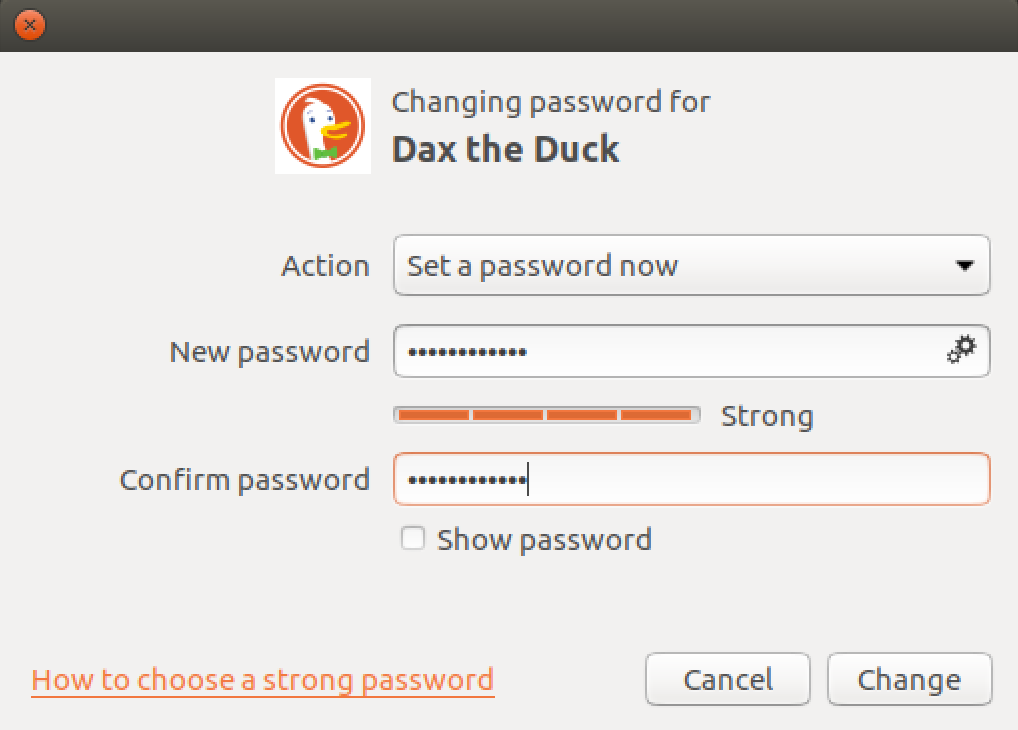

2. Используйте достаточно сложный пароль

Пароль – не прихоть, а необходимость! Убедитесь, что используйте достаточно надёжный и сложный пароль, а не просто единицу или год рождения.

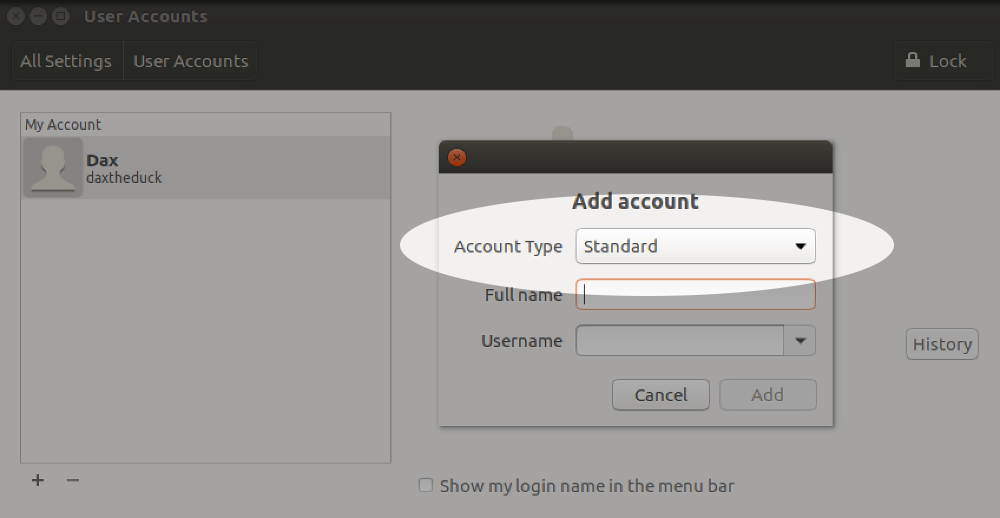

3. Не используйте администратора в качестве учётной записи по умолчанию

Для повседневной работы вам вполне хватит стандартной учётной записи. Так вы защитите систему от установки вредоносного ПО и нежелательных изменений. Но не забывайте, что для выполнения некоторых действий вам придётся вводить данные администратора. Но в этом и суть!

Важно: я никогда не работал в Linux, но, скорее всего, там вам тоже нужны права администратора, чтобы назначить стандартную учётную запись новым администратором. Так что, возможно, надёжнее было бы создать новую учётную запись, чем менять статус старой. В любом случае сперва убедитесь, что сможете вернуть себе права администратора. Если не понимаете, о чём речь, не рискуйте! – прим.

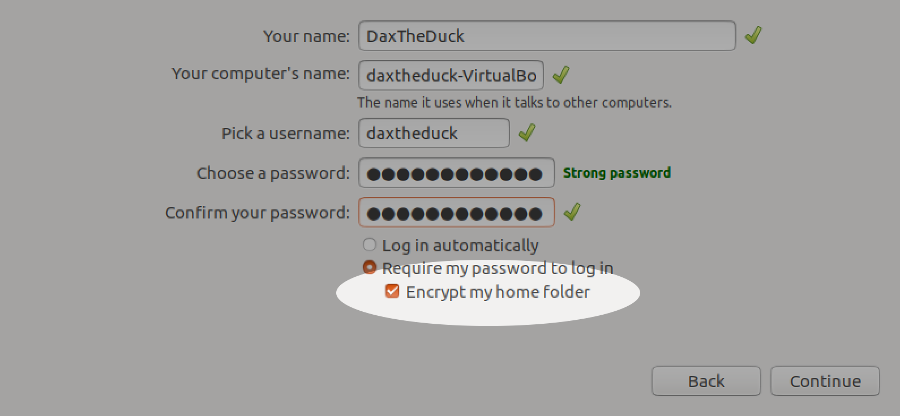

4. Шифруйте данные

Идеально было бы полностью зашифровать жёсткий диск, но в принципе вы можете зашифровать только общие папки. Обычно шифрование происходит на этапе установки ОС, позднее изменить эти настройки довольно сложно. Если вы уже проморгали момент, то вполне можете выполнить резервное копирование (это никогда не повредит) и переустановить операционную систему. Но если вы всё-таки намерены зашифровать данные уже после установки, ваши последующие действия зависят от выбранного дистрибутива и раздела диска. И лучше всё-таки поискать в интернете инструкции для конкретно вашего дистрибутива.

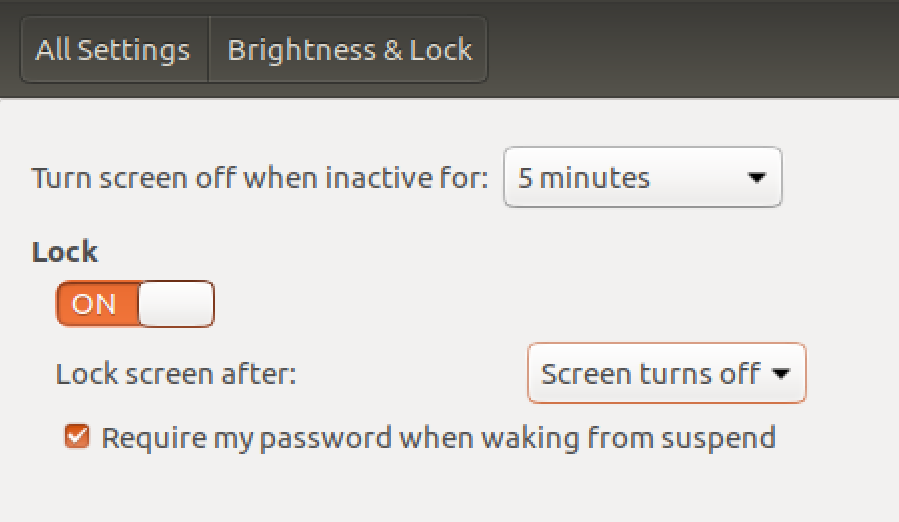

5. Включите блокировку погасшего экрана

Чем меньший интервал времени до блокировки вы выберите, тем надёжнее. Так вы сможете убедиться, что никто не работал на вашем компьютере, пока вас не было.

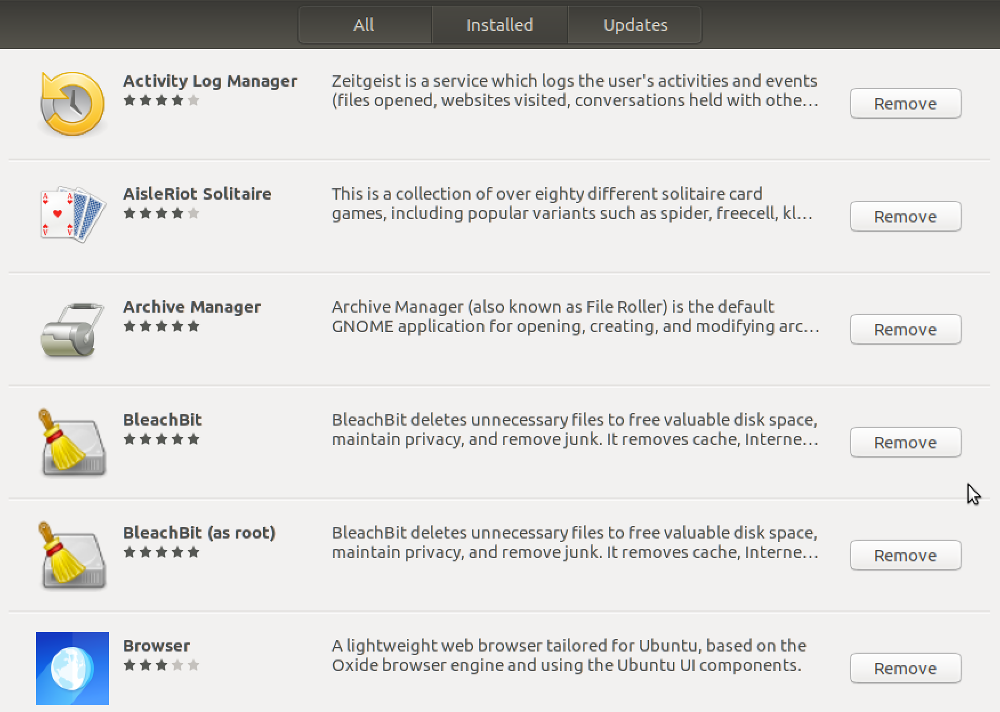

6. Проверьте установленные приложения

Отличной идеей было бы свести число установленных приложений к минимуму. Это не только полезно с точки зрения конфиденциальности, но и защищает вас от лишних уязвимостей. Вы можете просмотреть список вручную или использовать сторонние приложения, например, BleachBit.

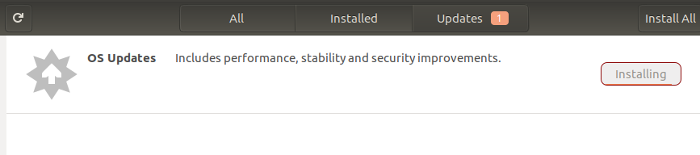

7. Не игнорируйте обновления системы

Регулярно обновлять операционную систему и установленные приложения не так сложно. По крайней мере убедитесь, что все последние обновления безопасности были установлены автоматически.

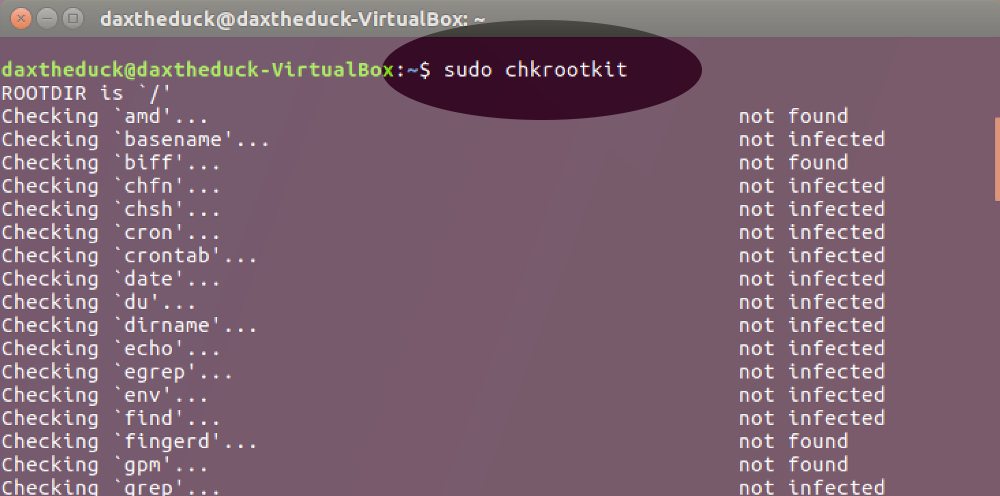

8. Периодически проверяйте руткиты

Это проще всего сделать с помощью специального софта, такого как chkrootkit, который будет запускаться командой «sudo chkrootkit».

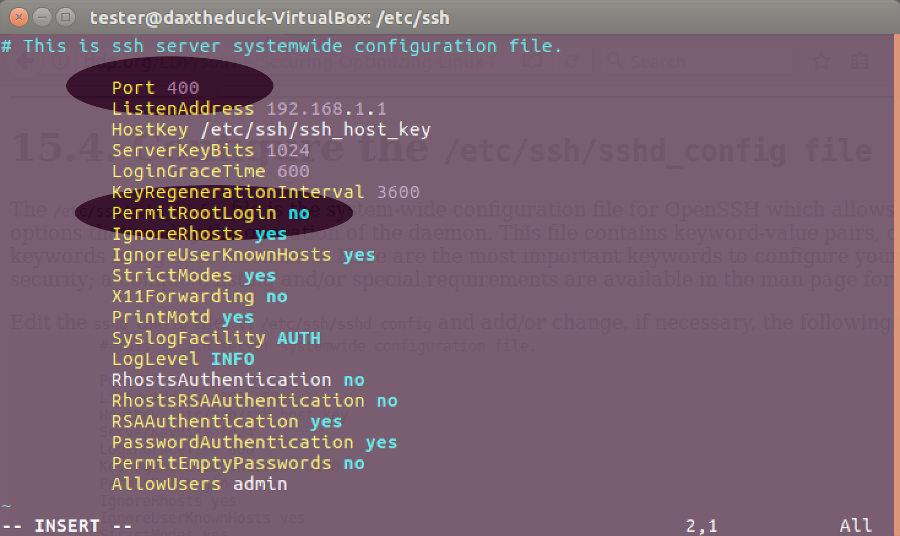

9. Заблокируйте возможность удалённого подключения

Есть несколько способов снизить риск хакерской атаки, если вы используете SSH. Самый простой – использовать порт, отличающийся от 22 (но ниже 1024). Также вы можете запретить удалённую регистрацию root-прав, используя «PermitRootLogin no» в конфигурациях SSH. Здесь вы найдёте больше настроек SSH (текст на английском).

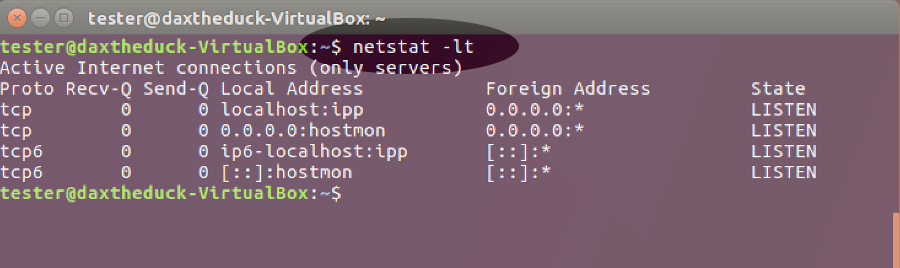

10. Отключите сервисы, которыми не пользуетесь

По умолчанию некоторые сервисы прослушивают внешние порты. Если какие-то из этих сервисов вам на самом деле не так и нужны, просто отключите их. Например, sandmail и bind. Кроме того, так вы сможете уменьшить время загрузки. Проверить статус сервисов можно командой «netstat lt».

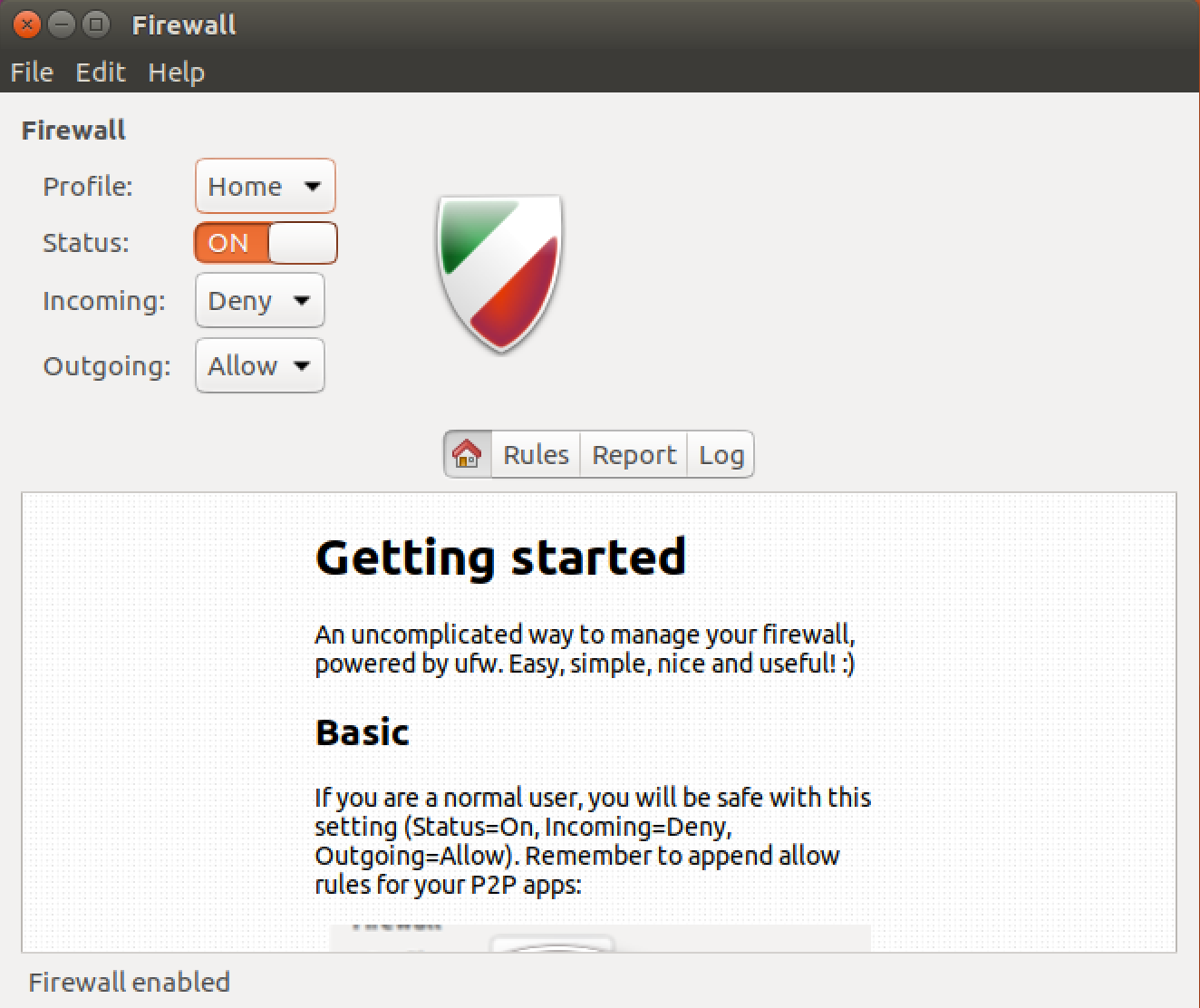

11. Убедитесь, что фаервол работает

Возможно, в вашу систему уже встроен фаервол. Это может быть, например, iptables. Фаервол может слегка пугать управлением через командную строку, но есть и альтернативные решения с привычным и более простым интерфейсом. Например, Gufw.

12. Ограничьте привилегированный доступ с помощью SELinux или AppArmor

Возможно, SELinux или AppArmor уже установлены в вашей системе по умолчанию. Если нет, вам стоит их установить и настроить. Это позволит вам самостоятельно устанавливать правила, по которым будут запускаться и взаимодействовать приложения. В случае атаки, ущерб системе будет ограничен. Подробнее о преимуществах SELinux и AppArmor можно прочитать здесь (текст на английском).

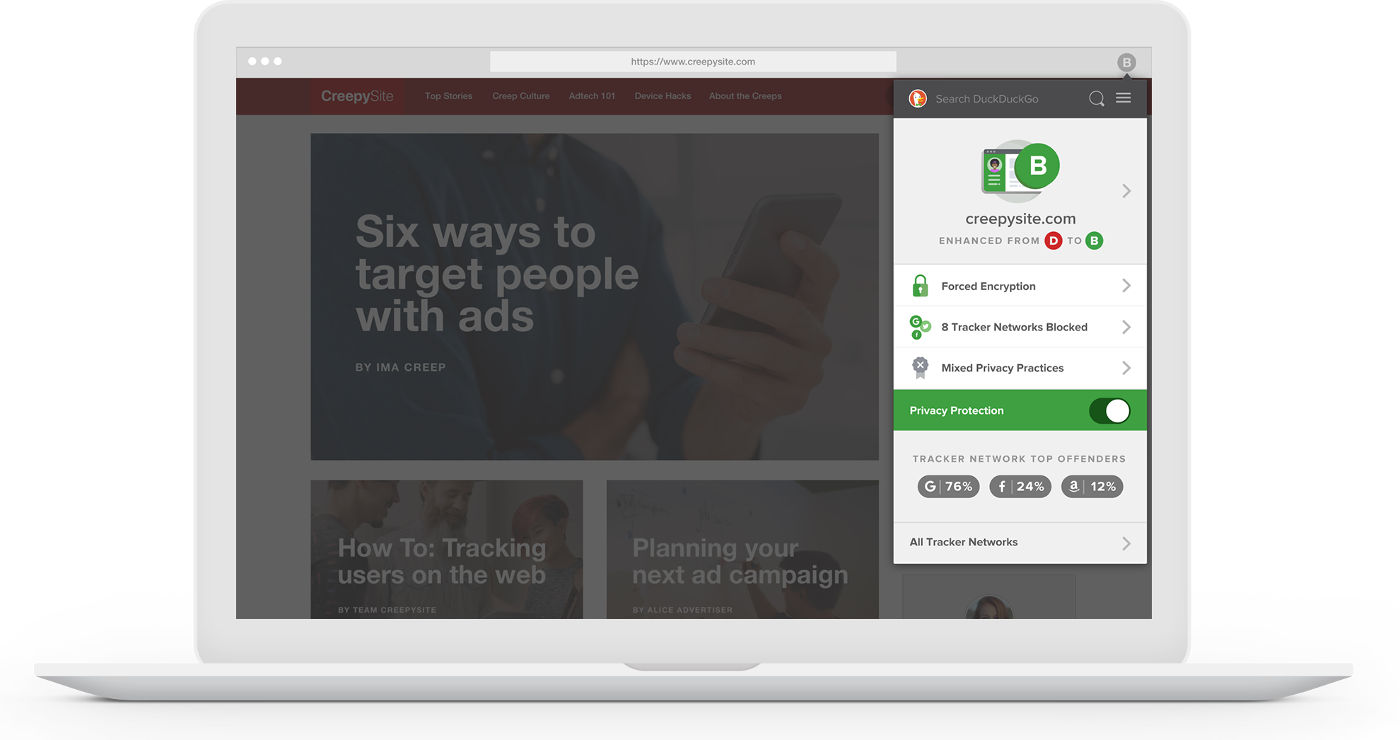

13. Установите расширение DuckDuckGo Privacy Essentials для вашего браузера

Обновлённое расширение DuckDuckGo Privacy Essentials автоматически открывает сайт по зашифрованному https-каналу (если это возможно), блокирует рекламные трекеры и обеспечивает полностью конфиденциальный поиск в интернете.

Посетите промо-страницу, чтобы узнать подробности

Поздравляем! Теперь конфиденциальные данные, хранящиеся на вашем устройстве под управлением Linux, находятся в относительной безопасности. По крайней мере отныне они защищены гораздо надёжнее, чем всего полчаса назад.

Вы также можете скачать это руководство в виде отдельного PDF-файла и распечатать его, когда оно вам понадобится. Но обратите внимание, что оно доступно только на английском языке.

Ну а если хотите узнать больше о собственной конфиденциальности в интернете, подписывайтесь на наш Twitter или новостную рассылку!

Утка Дэкс,

команда поисковика DuckDuckGo