Насколько безопасно пользоваться сервисами VPN? Ведь, спрятав свой трафик от провайдера и администрации случайных сайтов, вы отдаёте его в руки владельцев VPN-серверов. Действительно ли вы можете им доверять? Уверенны ли вы в том, что администрация VPN-сервиса не станет отслеживать вашу активность и сможет обеспечить должный уровень шифрования? Перевод заметки Ars Technica.

Большинству VPN-сервисов для Android нельзя доверять! Особенно, когда речь заходит о безопасности…

Исследование, в ходе которого специалисты по безопасности проверили почти 300 VPN-сервисов для Android, показало, что большинство из них не может гарантировать своим пользователям должный уровень безопасности, а некоторые вообще не шифруют данные.

В последние годы перехват трафика перестал быть чем-то невероятным. Любой школьник сегодня может использовать ваше интернет-соединение для того, чтобы заразить ваш ПК или украсть конфиденциальные данные. И чем реальнее становится угроза, тем больше усилий мы готовы предпринимать для защиты своей личной жизни. И VPN-сервисы – это одно из базовых средств такой защиты! К сожалению, исследование, в ходе которого было проверено почти 300 популярных VPN-сервисов для Android (некоторые из них были скачены по несколько миллионов раз, причём учитывалась только официальная статистика Google Play), показало, что большинству из них вообще нельзя доверять (некоторые приложения вообще не работали).

Специалисты проанализировали исходный код и сетевое поведение 283 VPN-сервисов для Android, и вот к каким выводам они пришли:

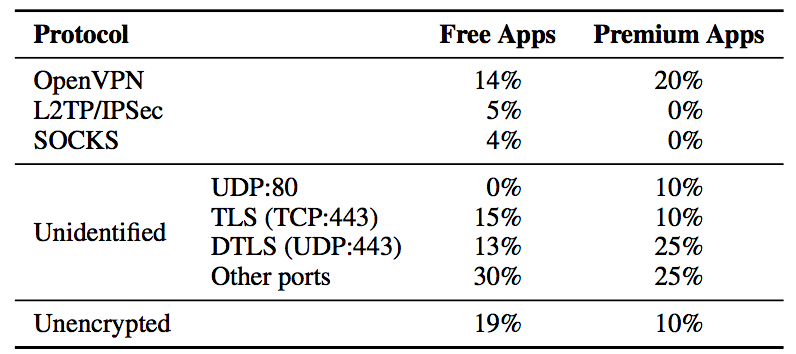

- 18% проверенных приложений вообще не шифруют трафик, оставляя пользователей уязвимыми к атакам посредника при подключении к точкам доступа Wi-Fi или другим незащищённым сетям.

- 16% проверенных приложений каким-либо образом модифицировали трафик пользователя (например, для сжатия картинок). Два приложения внедряли в трафик специальный код JavaScript, отслеживающий поведение пользователя и демонстрирующий рекламу. JavaScript нельзя недооценивать: это серьёзный язык программирования, который может доставить вам по-настоящему серьёзные проблемы.

- 86% утечек трафика происходило по новому интернет-протоколу IPv6. В 66% случаев приложения не скрывали доменные имена, оставляя эти данные уязвимыми для мониторинга и манипулирования.

- Из 67% приложений обещающих «продвинутую защиту приватности», 75% использовали сторонние трекеры, чтобы отследить активность пользователя в сети. 82% приложений требовали особого доступа к конфиденциальным данным пользователя (например, к учётным записям или текстовым сообщениям).

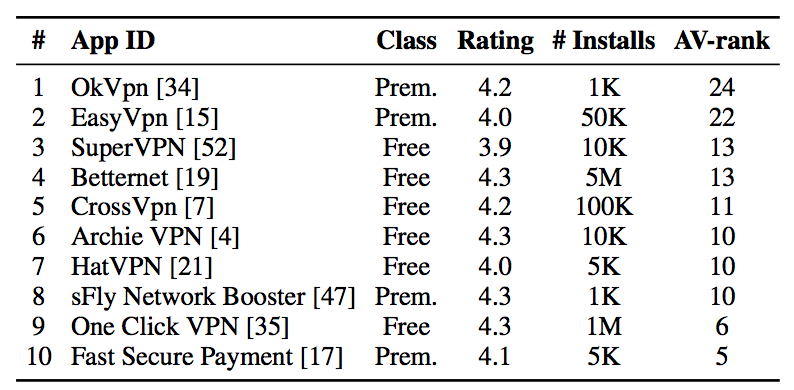

- 32% проверенных приложений содержали в себе код, классифицируемый компанией VirusTotal как вредоносный (сервис принадлежит Google, а для проверки кода используется более 100 антивирусных инструментов).

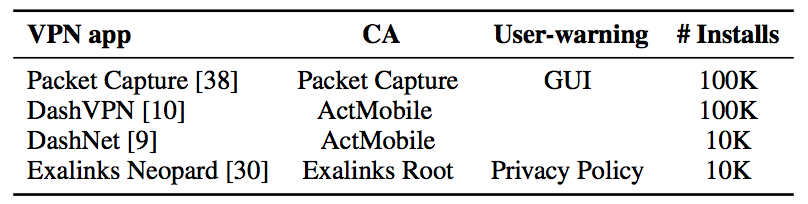

- Четыре приложения подменяли цифровые сертификаты, перехватывали и расшифровывали защищённый трафик между устройством и сайтами.

Исследователи из Австралийского объединение научных и прикладных исследований CSIRO, университета Нового Южного Уэльса и Калифорнийского университета в Беркли в своём отчёте отмечают следующее:

«Наше исследование ещё раз доказывает, что несмотря на все обещания о конфиденциальности, безопасности и анонимности, большинство VPN-сервисов не могут гарантировать миллионам своих пользователей, что действительно выполнят все свои обязательства. И несмотря на то, что такие приложения могут быть установлены на миллионы устройств по всему миру, их безопасность и приватность всё ещё остаются под большим вопросом. Зачастую даже продвинутым пользователям не под силу разобраться во всех нюансах работы таких приложений».

Далеко не каждый случай, описанный в финальном отчёте, можно считать угрозой конфиденциальности или безопасности. Впрочем некоторые VPN-сервисы действительно могут быть причастны к утечкам IPv6 или DNS трафика. В некоторых случаях под угрозой оказывается лишь анонимность пользователя, а его трафик всё ещё защищён от стороннего вмешательства. Однако разработчикам стоит всё же избегать подобных ошибок (по крайней мере так считает большинство экспертов по безопасности).

Одним из немногих приложений, заслуживающих доверия, оказался F-Secure Freedome VPN, разработанный финской защитной компанией F-Secure. Разработчики выполнили все свои обещания. Приложение блокирует трафик с доменов из чёрного списка (включая Google Ads, DoubleClick, Google Tag и comScore), из-за чего некоторые сайт могут работать неправильно: например, блокировка рекламных скриптов на сайте The New York Times может мешать нормальному воспроизведению видео. Однако большинство исследователей никаких проблем, связанных с использованием Freedom VPN, не заметили. Приложение доступно пользователям Android, iOS, Windows и MacOS. Годовая подписка (на три устройства) обойдётся вам в $50 США.

Объектом исследования стали те приложения из Google Play, которые были промаркированы как BIND_VPN_SERVICE и полностью перехватывали интернет-трафик с мобильного устройства. Исследование стартовало в ноябре 2016 г., и те приложения, которые были загружены позже, участия в нём уже не принимали. Последующие обновления и устранения уязвимостей также не учитывались, однако они были. И это хороший знак, подтверждающий, что некоторым разработчикам всё же важна их репутация. Если вы использовали приложение, которое попала в чёрный список, у вас появился веский повод от него отказаться.

Дэн Гудин,

редактор раздела о безопасности,

Ars Technica